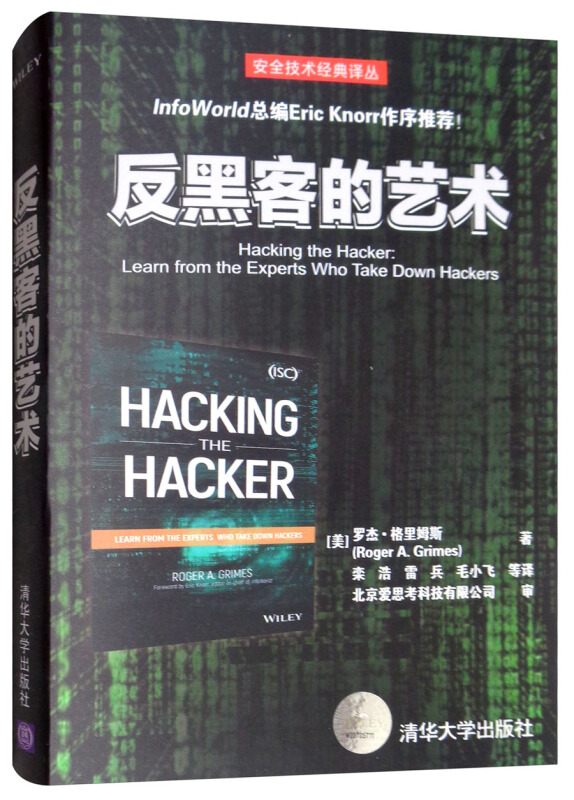

- ISBN:9787302515265

- 装帧:一般胶版纸

- 册数:暂无

- 重量:暂无

- 开本:其他

- 页数:301

- 出版时间:2019-01-01

- 条形码:9787302515265 ; 978-7-302-51526-5

本书特色

为争夺对影响这个世界的技术控制权,道德黑客与黑帽黑客在互联网空间的战斗每天都在上演。白帽黑客(道德黑客)是一群有才华、善于应变的技术专家;黑帽黑客则为一己私利而非法劫持我们的数据和系统。道德黑客在不断研发新方法,从而在与黑帽黑客展开的攻防战中占据上风。 《反黑客的艺术》介绍一些在安全行业具有影响力的道德黑客,将帮助广大安全从业人员开阔视野,了解道德黑客精神及文化精髓,践行这种精神。安全从业者阅读后会产生强烈共鸣,拉进与世界知名道德黑客的距离。对于立志从事安全事业的人士,此书是一盏指路明灯。

内容简介

介绍一些帮助我们打击网络黑暗势力的幕后英雄。讲述这些白帽子的背景故事,如他们选择进入安全领域的原因、擅长的技术方向以及取得的卓著成就。简要概述这些白帽黑客所参与的众多不同类型的网络战役。: 《反黑客的艺术》带领读者走进神秘的“道德黑客”世界,讲述诸多传奇故事: Bruce Schneier,美国很好网络安全专家 Kevin Mitnick,“社会工程学”的开创者 Dorothy E. Denning博士,入侵检测专家 Mark Russinovich,Azure云CTO Charlie Miller博士,汽车行业的反黑客很好专家 以及更多名人… …

目录

第1章 你是哪种类型的黑客?

1.1 大多数黑客并非天才

1.2 防卫者是高级黑客

1.3 黑客是特殊的

1.4 黑客是坚持不懈的

1.5 黑客帽

第2章 黑客的攻击方法

2.1 黑客攻击的秘密

2.1.1 黑客方法论

2.1.2 黑客的成功之路从枯燥乏味开始

2.1.3 作为黑客工具的自动恶意软件

2.2 黑客道德

第3章 名人小传:Bruce Schneier

第4章 社会工程

4.1 社会工程方法

4.1.1 钓鱼

4.1.2 执行特洛伊木马

4.1.3 通过电话

4.1.4 采购诈骗

4.1.5 面对面

4.1.6 胡萝h或大棒

4.2 社会工程防御

4.2.1 教育

4.2.2 小心从第三方网站安装软件

4.2.3 扩展验证数字证书

4.2.4 避免使用密码

4.2.5 反社会工程技术

第5章 名人小传:Kevin Mitnick

第6章 软件漏洞

6.1 软件漏洞的数量

6.2 为什么软件漏洞依然是个大问题?

6.3 防御软件漏洞

6.3.1 安全开发生命周期

6.3.2 更安全的编程语言

6.3.3 代码和程序分析

6.3.4 更安全的操作系统

6.3.5 第三方防护与供应商附加组件

6.4 完美软件也不能包治百病

第7章 名人小传:Michael Howard

第8章 名人小传:Gary McGraw

第9章 恶意软件

9.1 恶意软件类型

9.2 恶意软件数量

……

第10章 名人小传:Susan Bradley

第11章 名人小传:Mark Russinovich

第12章 密码术

第13章 名人小传:Martin Hellman

第14章 入侵检测,高级持续性威胁

第15章 名人小传:Dorothy E.Denning博士

第16章 名人小传:MichaeI Dubinsky

第17章 防火墙

第18章 名人小传:William Cheswick

第19章 蜜罐

第20章 名人小传:Lance Spitzner

第21章 破解密码

第22章 名人小传:Cormac Herley博士

第23章 无线黑客攻击

第24章 名人小传:Thomas d’Otreppe de Bouvette

第25章 渗透测试

第26章 名人小传:Aaron Higbee

第27章 名人小传:Be n.1 d Joseph

第28章 DDoS攻击

第29章 名人小传:Brian Krebs

第30章 安全的操作系统

第31章 名人小传:Joanna Rutkowska

第32章 名人小传:Aaron Margosis

第33章 网络攻击

第34章 名人小传:Laura Chappell

第35章 物联网黑客

第36章 名人小传:Charlie Miller博士

第37章 策略与战略

第38章 名人小传:Jing de Jong-Chen

第39章 威胁建模

第40章 名人小传:Adam Shostack

第41章计算机安全教育

……

第50章黑客道德规范

节选

你是哪种类型的黑客?反黑客的艺术2艺精湛的工匠可能需要几个星期,甚至几个月来建造这个车库,然而我用生疏的双手在很短的时间里就将它摧毁了,这种经历对我而言不完全是一件坏事。流行的观点是:恶意黑客比工匠更有魔力。我的经历却与此相反。如果读者希望以电脑黑客为业,就必须确定自己是否渴望保护美好的事物。读者是想成为一个危害社会的犯罪黑客,还是一个正直的、本领高超的防卫者?本书证明了为追求美好而工作的黑客才是*好、*聪明的。他们可以锻炼自己的头脑,提升智力,而不必担心被逮捕。他们也可以在前沿的计算机安全领域工作,赢得同行的钦佩,以所有美好的名义进一步提升人类文明的先进性,并获得丰厚的报酬。这本书讲述的是那些默默无闻的英雄们,正是他们使精彩的数字生活成为可能。注意:术语“黑客”可指某个人或某一活动,可以是褒义,也可以是贬义,但通常被人们认为是一个贬义词。我知道黑客可以是好的或坏的,在本书中,为节省篇幅,我使用“黑客”这个词时不做任何判断,也不暗示任何否定或积极的含义。请结合上下文,来判断文中“黑客”这个词的含义。1.1 大多数黑客并非天才不幸的是,几乎每一个描写电脑黑客的人都没有实际经验。作者充满想象力,认为黑客超级聪明,像上帝一样——他们可在一分钟内(如果你相信好莱坞的表演,在枪的胁迫下黑客破解的速度会更快)猜出任何密码,可闯入任何系统,并破解任何加密的机密文件。而且,黑客通常在晚上工作,他们要喝大量的能量饮料,在他们的工作区,到处是乱扔的土豆片和蛋糕残渣。一所学校的孩子用从老第1 章 你是哪种类型的黑客?3师那里偷来的密码更改一些成绩,媒体就会奉承他是下一个比尔·盖茨或马克·扎克伯格。黑客不一定聪明,我就是一个活生生的例子。尽管我闯入了我曾经被雇用的每一个地方,但我从未完全理解量子物理学或爱因斯坦的相对论。我高中英语有两次不及格,数学成绩从未高于C。我大学**个学期的平均成绩积分是0.62——5 个 F 和1 个A;因为我已经做了五年的海滨救生员,才幸运地在水面安全课获得唯一的A。我的学习成绩不好,并不仅是因为我没有努力,而是因为我既不聪明也不努力。后来我了解到,努力学习和工作往往比天生聪明更重要。*终,我完成了大学学业,并在计算机安全领域取得了卓越的成就。即使作家们不吹捧坏黑客超级聪明,读者也常因为黑客似乎正在实践其他人不知道的一些先进黑魔法,而认为他们是天才。在世人的心中,就好像“恶意黑客”和“超级情报”必定联系在一起。但这根本不是真的。与世界其他行业和领域一样,少数黑客的确聪明绝顶,但大多数黑客却是平庸的人,还有些黑客甚至有些愚笨。黑客只是知道一些其他人不知道的事实和过程,就像木匠、水管工或电工一样。1.2 防卫者是高级黑客如果我们单独进行智力比较,防卫者通常要比攻击者更聪明。因为防卫者必须知道恶意黑客所做的一切,并且知道怎样阻止攻击。只有在几乎没有*终用户参与的前提下,这种防卫才会奏效。防卫者一直在幕后默默无闻地工作着,效果十分完美(或近乎完美),但攻击者通常更容易成为新闻事件的主角。如果有人向我展示一名恶意黑客与特定的技术,我会向他展示更多更聪明的、更好的防

作者简介

罗杰·格里姆斯(Roger A.Grimes)于1987年进入安全领域,与恶意计算机黑客已经斗争了30多年。Roger获得十几种计算机安全证书(包括CISSP、CISA、MCSE、CEH和Security+),甚至通过了与计算机安全无关的、极难的CPA考试。Roger创立和更新了计算机安全教育课程,为数千名学生讲授攻防之道。Roger经常在国际计算机安全会议上发表演讲。Roger受雇对一些公司及其网站进行专业的渗透测试,每次都会在三小时内成功进入。Roger独自撰写或参与撰写了8本关于计算机安全的书籍和近1000篇刊登在杂志上的文章。自2005年8月起,Roger担任Info World杂志的计算机安全专栏作家。Roger担任全职的计算机安全顾问超过20年,为全球各类规模的公司提供如何阻止恶意黑客和恶意软件的建议。在漫长的工作经历中,Roger认识到大部分恶意黑客不像大部分人想象的那么神奇,这些恶意黑客绝对没有大部分防卫者聪明。 栾浩,现任融天下互联网科技(上海)有限公司首席技术官(CTO)及首席信息安全官(CISO),持有CISSP、CISA和IS027001LA等认证,担任该书翻译的技术负责人,负责统筹全书各项工作事务,并承担该书第34、35、50章的翻译工作。 雷兵,信息安全专家,持有CCSP、CISSP、CISM、CISA和CEH等认证,负责该书第22、23、24章的翻译工作以及全书部分章节的审校工作。 毛小飞,现任京东集团安全运营中心安全专家,持有CISSP和IS027001等认证,负责该书第14章和第28章的翻译工作,以及全书的统稿和部分章节的审校工作。

-

写给小白的Python入门实战课

¥16.0¥50.0 -

Photoshop图像处理标准培训教程

¥20.4¥68.0 -

翻转世界-互联网思维与新技术如何改变未来

¥16.0¥49.9 -

多功能智能机器小车的开发与研制

¥17.9¥56.0 -

Excel 实战应用大全

¥15.9¥49.8 -

APP INVENTOR少儿趣味编程动手做

¥28.9¥59.0 -

像数据达人一样思考和沟通:数据科学、统计学与机器学习极简入门

¥48.3¥68.0 -

造神:人工智能神话的起源和破除 (精装)

¥48.4¥88.0 -

全图解零基础word excel ppt 应用教程

¥14.4¥48.0 -

ABAQUS 6.14超级学习手册

¥78.5¥109.0 -

物联网关键技术及其数据处理研究

¥19.1¥59.8 -

Word/Excel/PPT高效商务办公从入门到精通

¥15.4¥48.0 -

浪潮之巅 第4版(2册)

¥80.6¥139.0 -

Python数据爬取技术与实战手册

¥22.7¥59.8 -

HTML & CSS设计与构建网站

¥43.9¥79.8 -

机器学习导论

¥47.4¥79.0 -

flash经典课堂动画、游戏与多媒体制作案例教程

¥54.5¥99.0 -

推荐系统:产品与算法解析

¥59.9¥79.8 -

你好!PYTHON

¥74.9¥99.9 -

社交网络对齐

¥77.8¥99.8